Audyt systemu zarządzania danymi nieosobowymi

Oferujemy usługę ciągłego monitoringu i analizy podatności na włamania w całym ekosystemie informatycznym dzięki wykorzystaniu zaawansowanych narzędzi IBM QRadar i Nessus.

Monitoring ciągły

Wykrywa zagrożenia w całym ekosystemie informatycznym oraz pozwala nadawać odpowiednie priorytety, analizować i błyskawicznie reagować na zagrożenia w celu ograniczenia negatywnych skutków incydentów. Dane monitorowane są w sposób ciągły, a informacje pozyskiwane są z urządzeń, punktów końcowych i aplikacji rozproszonych w sieci klienta. Zebrane dane zapisywane są w postaci pojedynczych alertów, którym nadawane są odpowiednie priorytety, dzięki czemu administrator systemu analizuje i eliminuje potencjalne problemy w szybszy i efektywniejszy sposób.

Audyt monitoringu zawiera

- Monitoring 24h/7

- Wykrywanie zagrożeń w czasie rzeczywistym

- Inteligentna analiza zagrożeń

- Obsługa standardów STIX/TAXII

- Wykorzystanie wbudowanych analiz do precyzyjnego wykrywania zagrożeń

- Korelowanie działań w celu nadawania incydentom właściwych priorytetów

- Automatyczna analiza i normalizacja dzienników

- Wysoce skalowalna, scentralizowana i elastyczna platforma

- Generowanie raportów

Podatność na włamania

Analizuje podatności systemów informatycznych na włamania. Pomaga zminimalizować obszar ataku oraz zapewnia poprawność w środowiskach fizycznych, wirtualnych, mobilnych i w chmurze. Umożliwia przeprowadzenie dokładnych analiz zasobów, audyt konfiguracji, profilowanie celów, wykrywanie złośliwego oprogramowania. Pełen audyt diagnozuje systemy operacyjne, urządzenia sieciowe, bazy danych, serwery webowe i infrastrukturę pod kątem podatności, ryzyka i naruszeń zasad zgodności.

Audyt podatności na włamania zawiera

- Dostosowanie usługi pod kątem zasobów i potrzeb klienta

- Szybkość i dokładność działania

- Kompleksowa analiza zagrożeń

- Możliwość dostosowania i generowania raportów

- Wykrywanie błędów konfiguracji systemu

- Wykrywanie domyślnych haseł na urządzeniach

- Skanowanie stron www

- Skanowanie urządzeń mobilnych

- Wykonywanie testów zaawansowania stosowanych haseł

- Nieinwazyjne monitorowanie urządzeń IoT

- Monitorowanie aktywności działań hosta w czasie rzeczywistym

Jesteśmy sprawdzonym partnerem

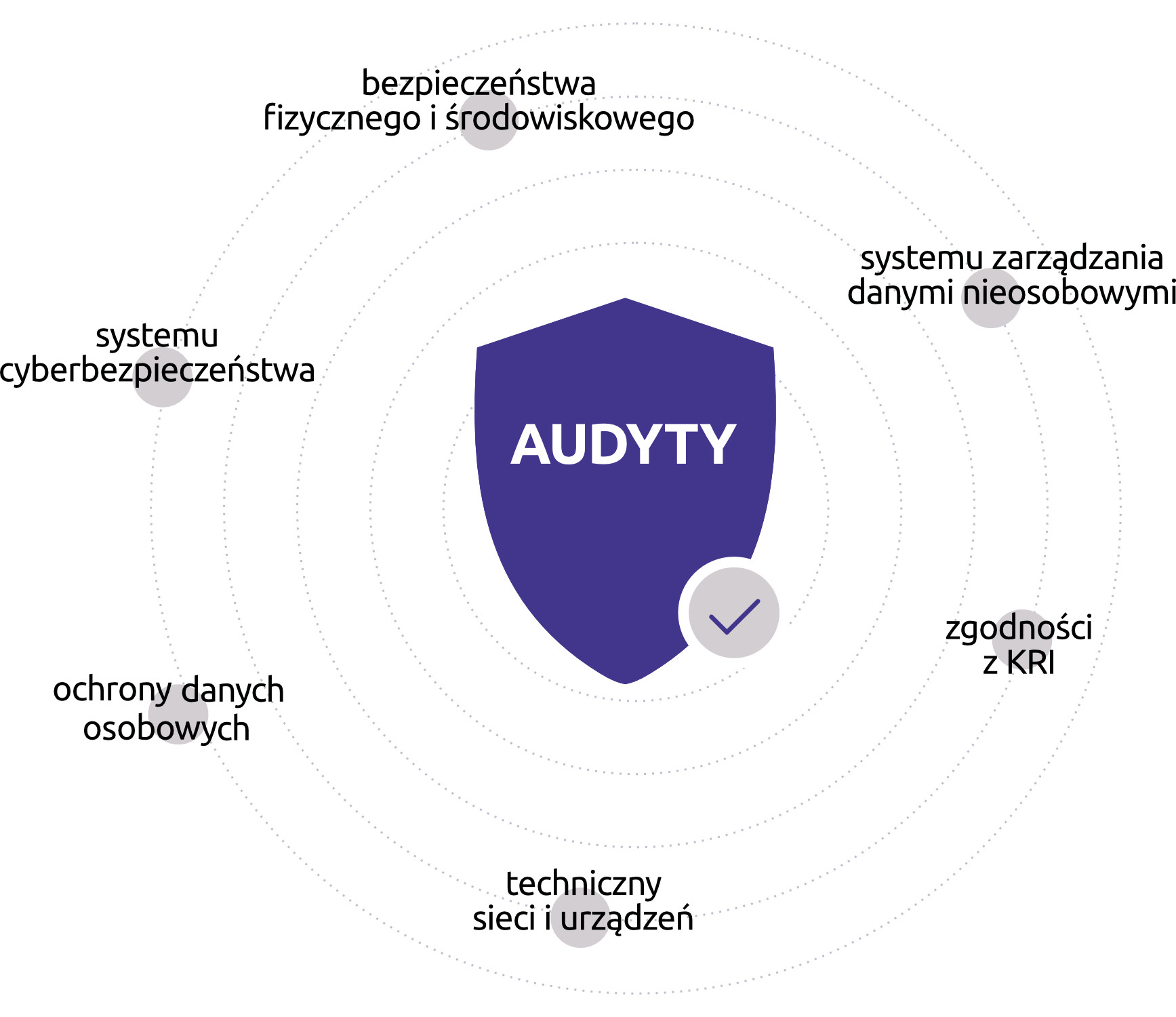

Nasi specjaliści mają duże doświadczenie poparte wysokimi kompetencjami w audytowaniu systemów zarządzania bezpieczeństwem informacji, ochrony danych osobowych i oceny ryzyka ciągłości działania. Przeprowadzając audyty korzystamy z najlepszych rozwiązań IT do skanowania sieci i wyszukiwania podatności.