Audyt zgodności z KRI

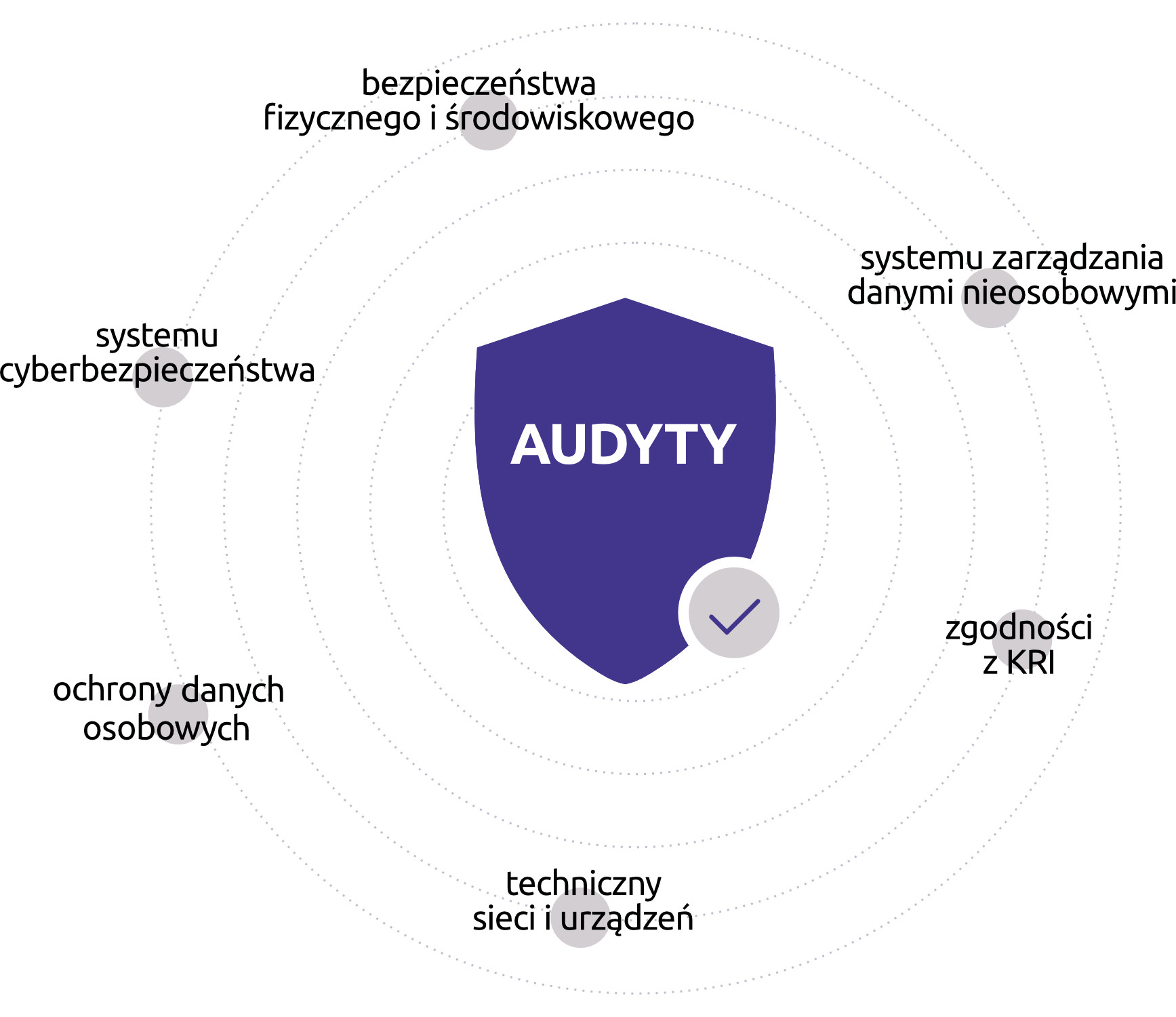

Przeprowadzamy audyt w zakresie następujących działań:

- audyt wstępny,

- określenie zaleceń bezpieczeństwa,

- analizę istniejącej dokumentacji bezpieczeństwa IT,

- weryfikację przeprowadzonej analizy ryzyka,

- sprawdzenie poziomu dostosowania systemów IT do wymagań KRI,

Każda jednostka realizująca zadania publiczne musi dostosować swój system informatyczny tak, aby spełniał on minimalne założenia określone w rozporządzeniu KRI.

Wychodząc naprzeciw oczekiwaniom podmiotów ustawowo zobligowanych do funkcjonowania na podstawie KRI stworzyliśmy usługę umożliwiającą zweryfikowanie obecnego poziomu integracji instytucji z zaleceniami wynikającymi z rozporządzenia.

Kompleksowa analiza wszystkich zapisów Krajowych Ram Interoperacyjności obejmuje:

- weryfikację aktualizacji regulacji wewnętrznych w zakresie dotyczącym zmieniającego się otoczenia,

- inwentaryzację sprzętu i oprogramowania służącego do przetwarzania informacji,

- weryfikację przeprowadzonej analizy ryzyka utraty integralności, dostępności lub poufności informacji oraz określenie działań minimalizujących to ryzyko,

- sprawdzenie, czy osoby zaangażowane w proces przetwarzania informacji posiadają stosowne uprawnienia i uczestniczą w tym procesie w stopniu adekwatnym do realizowanych zadań,

- weryfikację zabezpieczeń przetwarzanych informacji przed ich kradzieżą, nieuprawnionym dostępem, uszkodzeniami lub zakłóceniami,

- analizę ochrony przetwarzanych informacji przed ich kradzieżą, nieuprawnionym dostępem, uszkodzeniami lub zakłóceniami, przez weryfikację: monitorowania dostępu do informacji, czynności zmierzających do wykrycia nieautoryzowanych działań związanych z przetwarzaniem informacji, środków uniemożliwiających nieautoryzowany dostęp na poziomie systemów operacyjnych, usług sieciowych i aplikacji,

- weryfikację spełnienia podstawowych zasad gwarantujących bezpieczną pracę przy przetwarzaniu mobilnym i pracy na odległość,

- analiza zapisów w umowach serwisowych podpisanych ze stronami trzecimi gwarantujących odpowiedni poziom bezpieczeństwa,

- sprawdzenie zasad postępowania z informacjami, zapewniających minimalizację wystąpienia ryzyka kradzieży informacji i środków przetwarzania informacji, w tym urządzeń mobilnych,

Weryfikacja poziomu bezpieczeństwa w systemach teleinformatycznych, polegającego w szczególności na:

- dbałości o aktualizację oprogramowania,

- minimalizowaniu ryzyka utraty informacji w wyniku awarii,

- ochronie przed błędami, utratą, nieuprawnioną modyfikacją,

- stosowaniu mechanizmów kryptograficznych w sposób adekwatny do zagrożeń lub wymogów przepisu prawa,

- zapewnieniu bezpieczeństwa plików systemowych,

- redukcji ryzyk wynikających z wykorzystania opublikowanych podatności technicznych systemów teleinformatycznych,

- niezwłocznym podejmowaniu działań po dostrzeżeniu nieujawnionych podatności systemów teleinformatycznych na możliwość naruszenia bezpieczeństwa,

- kontroli zgodności systemów teleinformatycznych z odpowiednimi normami i politykami bezpieczeństwa.

Wraz z zakończeniem audytu, przygotowany zostanie raport poaudytowy prezentujący rekomendacje działań, jakie należy podjąć, by osiągnąć zgodność z zaleceniami wynikającymi z rozporządzenia KRI.

Pracujemy w oparciu o system zarządzania bezpieczeństwem informacji, opracowanym na podstawie Polskiej Normy PN-ISO/IEC 27001, a ustanawianie zabezpieczeń, zarządzanie ryzykiem oraz audytowanie odbywa się na podstawie Polskich Norm związanych z tą normą.